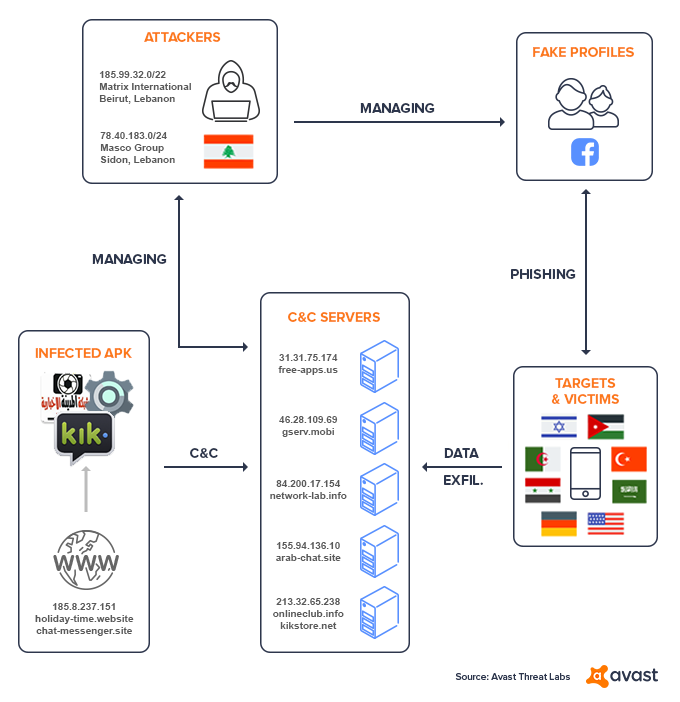

Lensautama.com – Social engineering atau rekayasa sosial sering dimanfaatkan untuk mengelabui pengguna Facebook agar mengunduh malware Advanced Persistent Threat atau ATP yang disamarkan sebagai aplikasi Kik Messenger.

Facebook Messenger

Beberapa bulan yang lalu, seorang pelanggan menghubungi kami untuk menanyakan pesan-pesan yang dia terima di Facebook Messenger. Pesannya datang dari profil Facebook milik beberapa wanita yang menarik, tapi fiktif. Mereka mendorong pelanggan tersebut untuk mengunduh aplikasi obrolan atau chat lain untuk melanjutkan percakapan. Aplikasi yang mereka rujuk sebenarnya merupakan malware yang disamarkan sebagai aplikasi Kik Messenger dan dipajang oleh sebuah situs palsu yang sangat meyakinkan.

Setelah menganalisis aplikasi Kik Messenger palsunya, kami menemukan sebuah program Advanced Persistent Threat (APT) yang kami namakan “Tempting Cedar Spyware”. Tim analis kemudian menggali lebih dalam terhadap arsip yang kami simpan dan menemukan APK* yang bersembunyi di dalam aplikasi chat dan feed reader palsu, yang semuanya menyimpan modul berbahaya.

*Application Package Fill

Selama analisis, kami menemukan bahwa pelanggan yang menghubungi kami bukan satu-satunya korban Tempting Cedar Spyware dan sayangnya, banyak yang jatuh ke dalam jebakan. Tempting Cedar Spyware diprogram untuk mencuri informasi seperti kontak, log panggilan, SMS, foto dan informasi perangkat, termasuk data geolokasi untuk melacak lokasi korban. Bahkan, ia memiliki kemampuan untuk merekam suara lingkungan dan percakapan korban selama ponsel pintarnya berada dalam jangkauan.

Dari berbagai petunjuk dari profil Facebook palsu dan infrastruktur komputer yang dipakai untuk melancarkan operasi serangan, kami yakin bahwa orang-orang dibalik Tempting Cedar Spyware berasal dari Lebanon. Operasinya sangat ditargetkan dan bekerja jauh di bawah radar. Saat ini, Avast adalah satu dari sedikit penyedia antivirus untuk perangkat mobile yang mendeteksi ancaman Tempting Cedar Spyware dengan identifikasi deteksi, Android: SpyAgent-YP.

Dampak dan korban

Karena besarnya dampak pada korban, kami memutuskan untuk menghubungi aparat penegak hukum untuk membantu kami memitigasi ancamannya.

Lebih dari sekedar teman Facebook,

Setelah terlibat dalam percakapan genit dengan korbannya melalui profil Facebook palsu, penyerang menawarkan untuk memindahkan percakapan ke platform yang lebih “aman dan pribadi” di mana mereka dapat berinteraksi dengan lebih intim. Kemudian, profil palsunya akan mengirim tautan ke korban, yang mengarah ke situs web phishing, yang memajang Kik Messenger palsu dan berbahaya. Sebelum menginstal, korban harus menyesuaikan setelan agar perangkat mereka mau menginstal aplikasi dari sumber yang tidak dikenal. Syarat semacam ini seharusnya langsung ditolak korban, tapi kadang-kadang godaan mengalahkan rasa keamanan.

Begitu terinstal, programnya akan segera terhubung ke server perintah dan kawal (C&C).

Spyware disebar menggunakan profil Facebook

Spyware disebar menggunakan setidaknya tiga profil Facebook palsu berikut ini. Kami mengaburkan fotonya karena gambar yang digunakan dicuri dari orang profil Facebook asli:

Satu hal yang menarik untuk dicatat adalah bahwa ketiga wanita tersebut saling berinteraksi satu sama lain di Facebook, mungkin untuk membuat profil mereka tampak lebih kredibel: chat-messenger.site (185.8.237.151), situs web yang digunakan untuk mendistribusikan salinan berbahaya dari aplikasi Kik Messenger. Situsnya aktif hingga musim semi 2017 dan merupakan tiruan yang sangat meyakinkan.

Analisa Mendalam

Tempting Cedar Spyware terbagi menjadi beberapa modul dan masing-masing diberi perintah yang spesifik, seperti mengumpulkan data pribadi korban (kontak, foto, log panggilan, SMS dan informasi mengenai perangkat mobile yang digunakan, seperti geolokasi, versi Android, model dan operator jaringan).

Modul lainnya ada yang diprogram untuk merekam audio hasil stream. Ada pula yang masuk ke dalam sistem file yang terinfeksi.

Spyware akan terus menyamsar sebagai layanan chat dan mulai aktif setiap kali reboot. Kik Messenger palsunya berisi berkas berbahaya eighty9.guru dan rsdroid.crt tertentu yang sama, tapi dengan sertifikat yang berbeda milik domain C&C.

Dengan menggunakan kembali nama sertifikat rsdroid.crt, kami menemukan server C&C dan eksfiltrasi data lain.

Administrasi dan infrastruktur C&C

Malware dikomunikasikan pada port TCP 2020, namun perlu juga disebutkan bahwa ada juga konsol C&C yang berjalan pada port 443 dengan sertifikat umum yang dikenal dengan nama umum, yakni rsdroid. Konsol C&C memungkinkan penyerang untuk melacak korban secara langsung. Gambar di bawah ini tidak memperlihatkan data apa pun menjaga rahasia lokasi korban, namun menunjukkan wilayah-wilayah di mana Tempting Cedar Spyware paing banyak disebar:

Semua petunjuk mengarah ke Lebanon

Selalu sulit untuk mengaitkan operasi serangan yang dilakukan secara terus-menerus dengan penjahat siber tertentu, namun potongan-potongan informasi yang kami peroleh menunjuk ke arah Lebanon. Petunjuk pertama yang membawa kami pada kesimpulan tersebut adalah jam kerja penyerang. Kami melihat 30 login dalam log SSH yang kami terima. Root pengguna login pada hari kerja, kadang-kadang pada hari Sabtu, tapi tidak pernah hari Minggu. Jam kerja di log SSH sesuai dengan zona waktu Timur Eropa dan Timur Tengah.

Petunjuk kedua yang kami temukan adalah infrastruktur yang digunakan dalam operasi serangan, yang juga mengarah ke Lebanon. Data WHOIS mengungkapkan bahwa dua domain yang digunakan didaftarkan oleh seseorang dari Lebanon, sedangkan yang lain terdaftar dengan data pendaftar fiktif.

Chat-world.site didaftarkan oleh Jack Zogby di Beirut, Lebanon, jack.zogby@yandex.com

Network-lab.info didaftarkan oleh Jack Halawani di Beirut, Lebanon, jack.halawani@yandex.com.,

Network-lab.info terdaftar oleh Jack Halawani dengan alamat Beirut, Lebanon, jack.halawani@yandex.com

Salah satu ‘like’ profil Facebook palsu itu juga menarik, dan jika korban memperhatikan dari awal, mereka mungkin tidak akan tertipu. Rita sepertinya tertarik dengan grup-grup militer dan persahabatan Lebanon-Israel. Kesukaan profil pada Grup Persahabatan Lebanon-Israel menarik bila memperhatikan lokasi para korban.

Kami mengamati sedikit korban berasal dari Amerika Serikat, Prancis, Jerman, dan Tiongkok, sementara sebagian besar korban berasal dari Timur Tengah, terutama di Israel:

Kesimpulan

Tempting Cedar Spyware telah menyerang di bawah radar sejak 2015 dengan target orang-orang di Timur Tengah. Vektor infeksi spyware melibatkan social engineering dengan menggunakan profil Facebook yang menarik, namun fiktif. APK palsu yang dikirim ke korban disamarkan sebagai aplikasi Kik Messenger yang asli.

Setelahmendapat akses ke ponsel pintar korban, spyware mulai mencuri data sensitif dan mengirimnya ke infrastruktur komputer yang dibangun penyerang. Bukti mengarah pada kelompok peretas (hacker) di Lebanon, namun kami tidak bisa yakin 100% akan fakta tersebut. Serangan ditujukan pada orang-orang di Eropa Timur dan Timur Tengah. Meski metodenya dan tingkat keamanan yang digunakan tergolong sederhana, serangan tidak terdeteksi selama beberapa tahun. Penjahat siber dibalik Tempting Cedar Spyware dapat menginstal spyware yang sangat efektif dengan memanfaatkan media sosial, seperti Facebook, dan kesadaran pengguna online akan keamanan yang masih kurang untuk mengumpulkan data sensitif dan pribadi dari ponsel pinar korban, seperti data lokasi real-time, yang membuat malware-nya sangat berbahaya.